Was ist DORA und warum ist die Compliance-Prüfung so wichtig?

Die Digital Operational Resilience Act (DORA) ist eine neue EU-Verordnung (EU 2022/2554) zur Stärkung der digitalen Widerstandsfähigkeit im Finanzsektor Sie wurde 2022 verabschiedet und gilt nach einer Übergangsfrist seit dem 17. Januar 2025 verbindlich für tausende Finanzunternehmen in Europa. DORA schafft ein einheitliches Regelwerk, damit Banken, Versicherer, Zahlungsdienstleister & Co. auch bei schweren IT-Störungen resilient bleiben – also Ausfälle, Cyberangriffe oder IT-Pannen ohne große Schäden überstehen können.

Eine DORA-Compliance Prüfung ist die Überprüfung, ob Ihr Unternehmen alle Anforderungen dieser DORA-Verordnung erfüllt. Solche Audits werden entweder intern zur Selbstkontrolle durchgeführt oder im Rahmen von Aufsichtsprüfungen durch Behörden wie BaFin, EBA, ESMA oder externe Prüfer. Die Audits dienen als zentrales Instrument, mit dem Regulierer feststellen, ob Prozesse, Systeme und Strukturen den Vorgaben entsprechen. Wer hier unvorbereitet ist, riskiert negative Feststellungen – und damit Konsequenzen bei Nicht-Compliance: empfindliche Bußgelder, Reputationsschäden und im schlimmsten Fall Einschränkungen im Geschäftsbetrieb. DORA ist rechtlich bindend in der gesamten EU, und bei schweren Verstößen drohen Strafen von bis zu 2 % des weltweiten Jahresumsatzes. Neben den rechtlichen Sanktionen würde mangelnde DORA-Compliance auch Ihr Unternehmen selbst treffen: Ohne robuste IT-Risiken-Kontrollen drohen häufiger Cyberangriffe, IT-Ausfälle und daraus folgende Vertrauensverluste bei Kunden und Partnern. Kurz gesagt: Eine regelmäßige DORA-Compliance-Prüfung ist unverzichtbar, um sowohl gesetzlichen Vorgaben zu genügen als auch Ihre eigene Betriebsfähigkeit und Reputation zu schützen.

Was umfasst eine DORA-Compliance Prüfung?

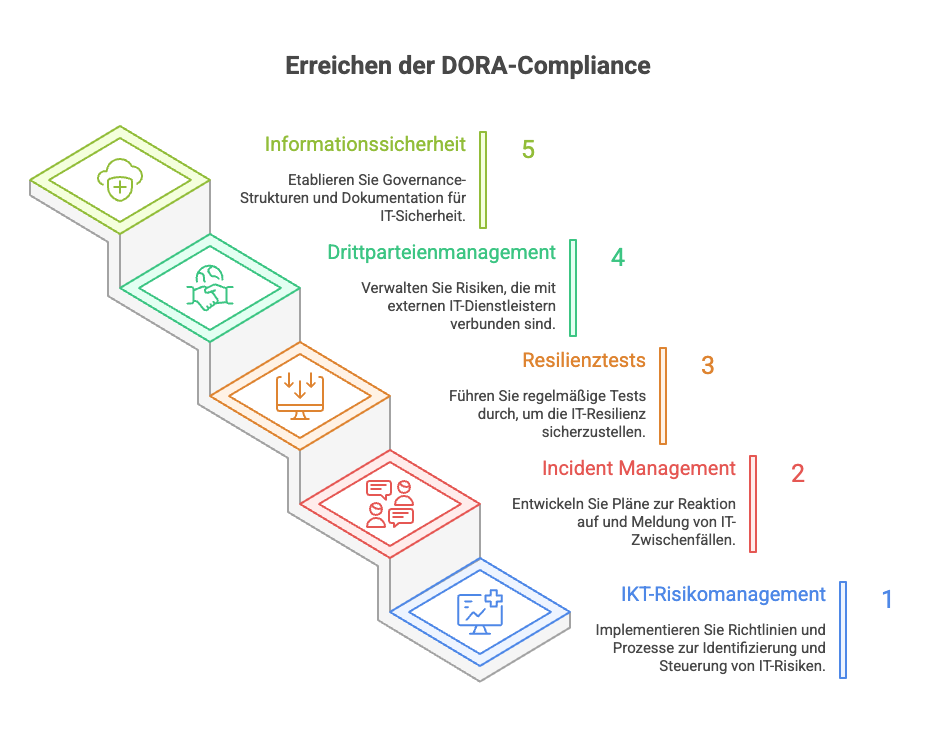

Bei einer DORA-Prüfung wird Ihr Unternehmen ganzheitlich auf digitale Resilienz durchleuchtet. Die Verordnung deckt dabei ein breites Spektrum an Bereichen ab – von IKT-Risikomanagement über Incident Reporting und Resilienztests bis hin zu Drittparteienmanagement und Informationssicherheit/Governance Audits verlangen entsprechend sowohl technische als auch organisatorische Nachweise: Es reicht z. B. nicht, einen Pentest-Bericht vorzulegen; auch der dazugehörige Prozess (etwa wie Schwachstellen behoben werden) muss dokumentiert und implementiert sein.

Die Prüfer achten darauf, dass alle Puzzleteile zusammenpassen: Was im Risikoregister steht, muss konsistent sein mit Ihren Testprotokollen, Vorfallmeldungen und Dienstleister-Verträgen.

Typische Prüfungsbereiche nach DORA sind unter anderem:

- IKT-Risikomanagement: Verfügt das Unternehmen über ein systematisches IT-Risikomanagement? Hier prüfen Auditoren, ob es klare Richtlinien, Prozesse und Verantwortlichkeiten gibt, um IT-Risiken zu identifizieren, zu bewerten und zu steuern. Dazu gehört z. B. ein aktuelles Risikoregister mit den wichtigsten Bedrohungen (Cyberangriffe, Systemausfälle, Datenlecks etc.) und entsprechende Kontrollen. Wichtig ist auch die Governance: Die Geschäftsleitung sollte den Risikoappetit festlegen und regelmäßige Reports zur IT-Risikolage erhalten. Fehlt eine unabhängige Kontrollfunktion (etwa ein IT-Risk-Manager) oder ist unklar, wer wofür verantwortlich ist, gilt dies als Schwachstelle.

- Incident Management & Reporting: DORA schreibt strenge Regeln für den Umgang mit IT-Zwischenfällen und deren Meldung an die Aufsicht vor Prüfer erwarten einen klaren Incident-Response-Plan: Wer alarmiert wen im Falle eines Cyberangriffs oder kritischen Systemausfalls? Sind Meldeketten definiert, sodass ein größerer ICT-Vorfall innerhalb der vorgegebenen Fristen an die Behörde berichtet wird (erste Meldung oft binnen Stunden, Folge-Report binnen 3 Tagen, Abschlussbericht nach max. 1 Monat)? Unternehmen müssen hier nachweisen, dass Mitarbeiter die Abläufe kennen (z. B. durch Playbooks und Übungen) und dass vergangene Vorfälle aufgearbeitet wurden. Lücken werden sichtbar, wenn z. B. kein Lessons-Learned erfolgt oder externe Meldepflichten nicht eingehalten wurden.

- Operationale Resilienztests: Ein zentraler Teil von DORA sind regelmäßige Resilienz- und Notfall-Tests Ihrer IT. Auditoren prüfen, ob Notfallpläne existieren (Disaster-Recovery-Pläne, Wiederanlaufpläne) und vor allem, ob sie getestet wurden. Gibt es Protokolle von Backup-Wiederherstellungstests? Werden Fallback-Szenarien geübt, z. B. regelmäßige Failover-Übungen? Für große Institute verlangt DORA sogar alle 3 Jahre einen Threat-led Penetration Test (TLPT), also einen umfassenden Hackerangriff unter Realbedingungenl. Kleinere Firmen sollten zumindest periodisch Penetrationstests und Schwachstellen-Scans durchführen. In der Prüfung werden Berichte dieser Tests und der Umgang mit den Ergebnissen (Behebung gefundener Schwachstellen) genau begutachtet.

- Drittparteienmanagement (Third-Party Risk Management): Finanzinstitute arbeiten meist mit vielen externen IT-Dienstleistern (Cloud-Provider, Softwareanbieter, Rechenzentren etc.) zusammen. DORA fordert deshalb ein robustes IKT-Drittparteimanagementl. Prüfer wollen sehen, dass Sie alle wesentlichen IT-Lieferanten erfasst haben (Stichwort: Drittanbieter-Register mit Übersicht aller IT-Services)l. Für kritische Dienstleister muss eine Risikoanalyse vorliegen: Welche Services erbringt der Anbieter? Wie kritisch sind diese für unseren Betrieb? Wie steht es um die Sicherheit beim Anbieter selbst? Zudem müssen Verträge mit Drittparteien gewisse Mindestanforderungen erfüllen (gemäß Artikel 30 DORA): zum Beispiel klares Festhalten der Leistungen, Auditrechte des Kunden und der Aufsicht, Meldepflichten des Anbieters bei Zwischenfällen, Exit-Strategien etc.. In der Prüfung wird typischerweise stichprobenartig geprüft, ob Ihre wichtigen Auslagerungsverträge DORA-konform gestaltet sind, ob Sie die Leistung Ihrer Provider überwachen und ob Konzentrationsrisiken (z. B. Abhängigkeit von nur einem Cloud-Anbieter) bewertet wurden.

- Informationssicherheit & Governance: Unter DORA wird großer Wert auf eine ganzheitliche IKT-Governance gelegt. Das bedeutet, IT-Risiko und Sicherheit müssen Teil der Unternehmensstrategie sein – Management und Aufsichtsrat in Finanzinstituten tragen letztlich Verantwortung. Auditoren schauen hier z. B., ob es eine übergeordnete IKT-Sicherheitsrichtlinie gibt, regelmäßige Management-Reviews zur Cyber-Resilienz stattfinden und genügend Ressourcen (Budget, Personal) für die IT-Sicherheit bereitgestellt werden. Ebenso wichtig ist die Dokumentation aller relevanten Prozesse: Existieren aktuelle Policies, Standards, Betriebsverfahren und sind diese versioniert und nachvollziehbar gepflegt? Nur wenn Governance-Strukturen und Dokumentation stimmig sind, kann ein Unternehmen die DORA-Anforderungen nachhaltig erfüllen. Prüfer werden Unstimmigkeiten sofort erkennen – z. B. wenn im Papier viel steht, aber in der Praxis keine Umsetzung erfolgt.

Checkliste: Vorbereitung auf die DORA-Compliance Prüfung

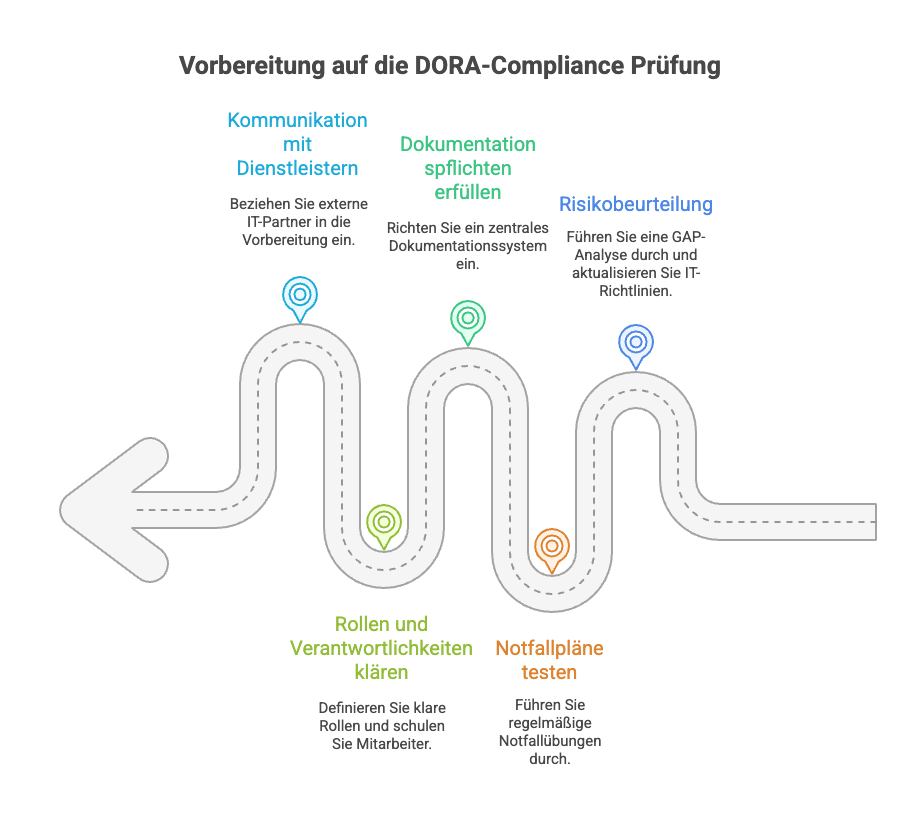

Wie können Sie sich nun optimal auf eine DORA-Prüfung vorbereiten? Der Schlüssel liegt in systematischer Vorbereitung und frühzeitigem Aufbau von Nachweisen, statt erst in Panik kurz vor dem Audit alles zusammenzusuchen.

Folgende Schritte und interne Vorbereitungsmaßnahmen helfen dabei:

- Risikobeurteilung & Richtlinien: Starten Sie mit einer internen GAP-Analyse: Welche DORA-Anforderungen erfüllen wir bereits, wo gibt es Lücken? Führen Sie bereichsübergreifende Risiko-Workshops (IT, Compliance, Cybersecurity, Fachabteilungen) durch, um Schwachstellen aufzudecken. Aktualisieren Sie daraufhin Ihre IT-Richtlinien und Prozesse. Zum Beispiel: Gibt es eine aktuelle IKT-Risiko-Policy? Einen Prozess für Zwischenfallmanagement inklusive externer Meldewege? Stellen Sie sicher, dass alle Policies DORA-relevante Punkte abdecken (z. B. Meldefristen, Verantwortlichkeiten) und vom Management genehmigt sind.

- Notfallpläne testen: Überprüfen Sie Ihre bestehenden Notfallkonzepte. Haben Sie einen funktionierenden Business Continuity Plan und Disaster-Recovery-Plan? Wichtig ist, diese Pläne nicht nur zu haben, sondern auch regelmäßig zu testen. Führen Sie z. B. jährliche Notfallübungen oder Simulationen durch (Ausfall eines Rechenzentrums, Cyberattacke, etc.) und dokumentieren Sie die Ergebnisse. So können Sie in der Prüfung belegen, dass Ihre Wideranlaufpläne wirksam sind. Etwaige Lücken, die in Tests zutage treten (z. B. fehlende Backups), sollten Sie vorab schließen.

- Dokumentationspflichten erfüllen: DORA-Compliance ist dokumentationsintensiv. Richten Sie ein zentrales DMS/GRC-System oder zumindest eine klare Ablage für alle Nachweise ein. Welche Unterlagen müssen stets aktuell sein? Zum Beispiel: das IKT-Risikoregister, Inventar aller kritischen Systeme, Protokolle von Sicherheitsaudits und Pentests, das Incident-Register mit allen meldepflichtigen Vorfällen, Berichte an die Aufsicht, Liste aller Dienstleister und die zugehörigen Verträge. Überarbeiten Sie frühzeitig veraltete Dokumente. Jede Maßnahme, jeder Test und jedes Ereignis sollte sofort schriftlich festgehalten und mit Versionsdatum abgelegt werden. So erreichen Sie einen “Always Audit Ready”-Zustand – die Audit-Fähigkeit wird zum Dauerzustand, nicht zu einem kurzfristigen Projekt.

- Rollen und Verantwortlichkeiten klären: Stellen Sie intern klar, wer welche Rolle im Prüfungsprozess übernimmt. Benennen Sie idealerweise einen DORA-Compliance-Beauftragten oder ein kleines Audit-Team, das alle Unterlagen koordiniert. Definieren Sie Verantwortliche für jeden der DORA-Bereiche (z. B. einen Incident Manager, einen Vendor Manager für Drittparteien, etc.). Im Ernstfall (wenn die Aufsicht zur Prüfung kommt) sollte jeder wissen, wer Ansprechpartner für die Prüfer ist, wer Dokumente liefert und wer Interviews gibt. Schulen Sie Ihre Mitarbeiter auch im richtigen Verhalten während einer Prüfung – z. B. ehrlich und präzise antworten, aber nicht “laut denken” vor den Prüfern, und interne Abstimmungswege einhalten.

- Kommunikation mit Dienstleistern: Beziehen Sie externe IT-Partner frühzeitig in Ihre Vorbereitung ein. Informieren Sie kritische Dienstleister darüber, dass Sie deren DORA-Compliance Nachweise benötigen – etwa Sicherheitszertifizierungen, Berichte über Notfallübungen oder bestätigte Auditrechte. Überprüfen Sie gemeinsam bestehende Verträge und ergänzen Sie fehlende Klauseln (z. B. Regelungen zur Vorfallmeldung oder zur Zusammenarbeit im Krisenfall). Auch ein Exit-Plan sollte mit jedem wichtigen Anbieter besprochen werden, falls die Leistung kurzfristig ausgefallen oder gekündigt werden muss. Eine enge Abstimmung mit Drittparteien stellt sicher, dass es im Audit keine bösen Überraschungen gibt und Ihre Partner mit im Boot sind.

📝 Tipp: 5 Dokumente, die bei keiner DORA-Prüfung fehlen dürfen:

- IKT-Risikorichtlinie & -Governance-Dokumentation: Schriftlich fixierte Policies, die beschreiben, wie Ihr Unternehmen IT-Risiken managt (inkl. Verantwortlichkeiten, Risk Appetite, Kontrollprozesse).

- Aktuelles IKT-Risikoregister: Eine vollständige Liste aller identifizierten IT-Risiken mit Bewertung und Maßnahmenstatus – vom Cyberangriff bis zum Systemausfall. Die Prüfer werden gezielt danach fragen.

- Incident-Response-Plan mit Meldekonzept: Ein dokumentierter Notfallplan für IT-Zwischenfälle inkl. konkreter Abläufe wer im Ernstfall was tut. Enthält idealerweise Checklisten für verschiedene Szenarien und die vorgesehenen Meldefristen/-wege an Behörden.

- Notfall- und Wiederanlaufplan inkl. Testprotokolle: Ihr Business Continuity/DR-Plan, der zeigt, wie Sie den Betrieb bei IT-Ausfall aufrechterhalten. Wichtig: Belegen Sie durch Protokolle, dass z. B. Backup-Restore-Tests oder Failover-Übungen durchgeführt wurden und Ihre Recovery Time Objectives eingehalten werden.

- Verzeichnis kritischer Dienstleister & DORA-konforme Verträge: Eine Übersicht aller wesentlichen IT-Drittanbieter mit Einschätzung ihrer Kritikalität. Außerdem sollten die zugehörigen Verträge DORA-Anforderungen erfüllen (Auditrechte, Berichtswege, Ausstiegsplanung etc.). Idealerweise haben Sie bereits alle Verträge geprüft und erforderliche DORA-Klauseln ergänzt.

Typische Schwachstellen und wie Sie diese vermeiden

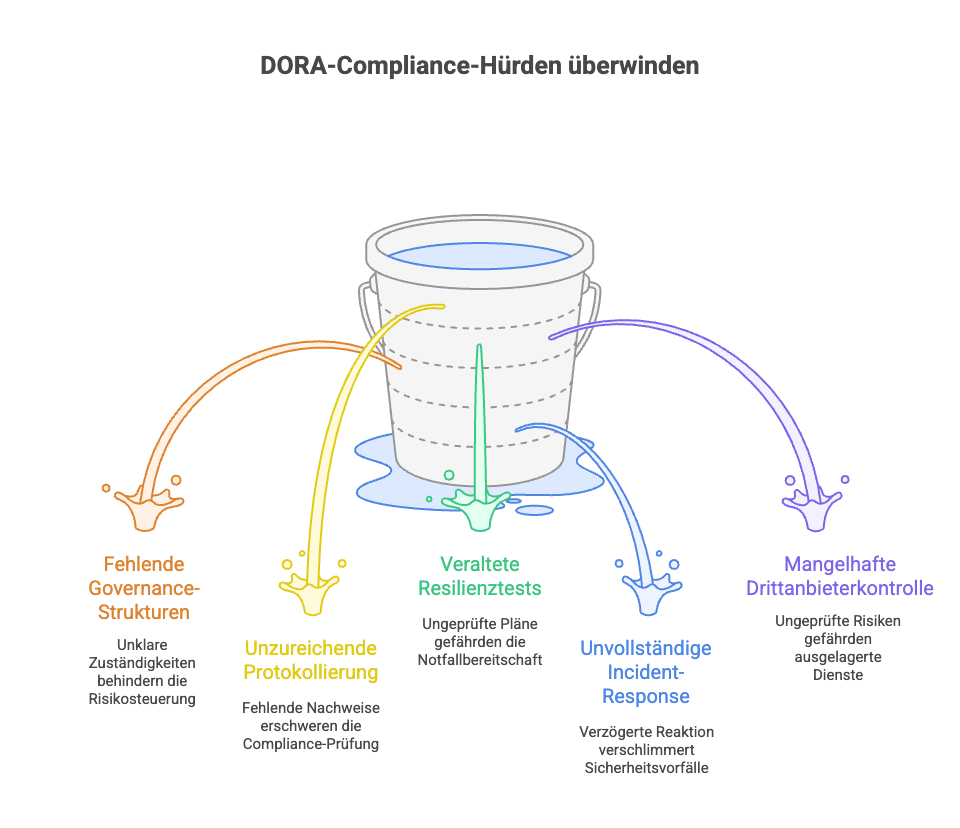

Trotz guter Vorbereitung gibt es einige Klassiker, die in DORA-Audits regelmäßig als Schwachstellen auftauchen.

Hier fünf typische Problemfelder – und Tipps, wie Sie diese Fallstricke umgehen:

- Fehlende Governance-Strukturen: Oft mangelt es an klaren Zuständigkeiten oder der Einbindung des oberen Managements. Vermeidung: Richten Sie eine feste Governance für IT-Risiken ein. Dazu gehört, dass der Vorstand das Thema aktiv steuert (z. B. quartalsweise Resilienz-Reports erhält) und es einen benannten Verantwortlichen für die DORA-Compliance gibt. Dokumentieren Sie die Rollen schriftlich in Organigrammen oder Richtlinien. So zeigen Sie den Prüfern eine saubere Aufbauorganisation, in der digitale Resilienz verankert ist.

- Unzureichende Protokollierung und Nachweise: "Wenn es nicht dokumentiert ist, ist es nicht passiert" – nach diesem Motto bewerten Auditoren Ihre Compliance. Häufige Schwäche: Es fehlen Nachweise für durchgeführte Maßnahmen (z. B. kein Protokoll zum letzten Notfalltest) oder die Dokumente sind veraltet. Vermeidung: Implementieren Sie konsequente Dokumentationsprozesse. Jede Änderung, jeder Test, jedes Incident sollte sofort protokolliert und abgelegt werden. Nutzen Sie Checklisten und Versionskontrollen. Im Audit können Sie dann lückenlos zeigen, was wann gemacht wurde – ohne hektisches Zusammensuchen.

- Veraltete oder fehlende Resilienztests: Manchmal stellt sich heraus, dass zwar ein Notfallplan existiert, dieser aber nie geprobt wurde, oder der letzte Penetrationstest Jahre zurückliegt. Vermeidung: Erstellen Sie einen Testkalender für Ihre Resilienzmaßnahmen. Planen Sie mindestens jährlich einen umfassenden Notfalltest (oder öfter je nach Risiko) und quartalsweise kleinere Übungen. Penetrationstests sollten Sie je nach Unternehmensgröße jährlich oder alle 2–3 Jahre vornehmen, kritische Systeme ggf. noch häufiger. Wichtig: Aktualisieren Sie nach jedem Test Ihre Pläne entsprechend den Erkenntnissen. So beweisen Sie Prüfern, dass Sie einen kontinuierlichen Verbesserungsprozess haben.

- Unvollständige Incident-Response-Prozesse: Wenn ein Sicherheitsvorfall passiert, zählt jede Minute. Dennoch erleben Auditoren oft, dass kein klares Vorgehen definiert ist oder Lessons Learned aus früheren Vorfällen fehlen. Vermeidung: Etablieren Sie einen Incident Response Lifecycle. Vom Erstalarm bis zur Nachbereitung muss alles geregelt sein. Halten Sie in Playbooks fest, wer Vorfälle identifiziert, wie die interne Eskalation abläuft und wie die externe Meldung (an BaFin/EBA etc.) erfolgt. Nach einem Incident sollten Sie stets einen Abschlussbericht mit Ursachenanalyse und Verbesserungsmaßnahmen erstellen – und diese Berichte den Prüfern vorlegen können.

- Mangelhafte Kontrolle über Drittanbieter: Eine häufige Schwachstelle ist das Outsourcing-Management. Beispielsweise wurden kritische Cloud-Services genutzt, ohne die Risiken vollständig zu prüfen, oder Verträge mit IT-Dienstleistern enthalten keine Auditrechte. Vermeidung: Führen Sie ein strenges Third-Party Risk Management (TPRM) ein. Pflegen Sie Ihr Dienstleister-Register und führen Sie für jeden wichtigen Anbieter Due-Diligence-Prüfungen durch (Sicherheitszertifikate, finanzielle Stabilität, Notfallkonzepte des Dienstleisters usw.). Passen Sie alte Verträge an die DORA-Anforderungen an und stellen Sie sicher, dass Sie im Ernstfall Ausweichmöglichkeiten haben (z. B. Zweitdienstleister oder Exit-Strategie). Darüber hinaus sollten Sie Ihre Dienstleister überwachen – z. B. jährliche Review-Gespräche, SLA-Monitoring und Vertragsberichte –, damit Sie jederzeit wissen, ob der Partner zuverlässig ist.

💡 Praxisbeispiel: Ein mittelständischer Finanzdienstleister konnte bei seiner ersten DORA-Prüfung ohne Beanstandung abschneiden – dank klarer Prozesse. Das Unternehmen hatte als Risiko etwa “Ausfall Zahlungsverkehrssystem” im Register stehen. Dagegen waren mehrere Kontrollen definiert: eine georedundante Architektur des Systems und ein halbjährlicher DR-Test. Tatsächlich zeigte der letzte Notfalltest, dass das Recovery-Time-Objective von 2 Stunden eingehalten wurde. Als in Q2 ein Vorfall auftrat (kurzer Ausfall durch Netzwerkstörung), lag ein Incident-Bericht mit Ursachenanalyse und Verbesserungsmaßnahmen vor. Die Kohärenz überzeugte die Prüfer: Risiko, Kontrollen, Testnachweis, Incident-Dokumentation und Anpassungen griffen nahtlos ineinander. Durch diese klare Linie in den Prozessen konnte das Unternehmen das Audit ohne negative Feststellungen bestehen.

Digitale Tools & Automatisierung für die DORA-Compliance Prüfung

Angesichts der Vielzahl an Anforderungen lohnt es sich, moderne Software-Tools einzusetzen, um die DORA-Compliance effizient zu managen. Insbesondere Governance-, Risk- & Compliance (GRC)-Systeme oder spezialisierte Lösungen wie Contract Lifecycle Management (CLM)-Tools können Ihnen viel manuelle Arbeit abnehmen.

Ein großer Vorteil ist die Automatisierung von Routineaufgaben: Beispielsweise kann eine Software Ihr Risiko-Register und Maßnahmenpläne digital führen und automatisch aktualisieren, sobald jemand einen Status ändert. Prüfungs- und Audit-Termine lassen sich im Tool hinterlegen, inklusive Erinnerungen und Zuständigkeiten. So gerät kein wichtiger Check in Vergessenheit.

Zentrale Dokumentenablage und Versionierung sind weitere Pluspunkte: Alle relevanten Policies, Verträge, Reports und Nachweise können an einem Ort gespeichert werden – natürlich mit rollenbasiertem Zugriff und Änderungsprotokoll. Dadurch ist immer nachvollziehbar, wer wann welche Änderungen vorgenommen hat (Stichwort Audit-Trail). Für Auditoren ist eine lückenlose Nachvollziehbarkeit der Dokumente ein großer Vertrauensbonus.

Moderne Lösungen bieten oft vordefinierte Kontrollkataloge und Checklisten speziell für DORA. So können Sie die gesetzlichen Anforderungen direkt den internen Kontrollen zuordnen (Mapping) und sehen, wo noch Lücken sind. Einige Tools visualisieren den Erfüllungsgrad der DORA-Anforderungen in Dashboards – ein Compliance-Cockpit, das auf einen Blick zeigt, wo es hakt.

Nicht zuletzt erleichtern digitale Werkzeuge die Zusammenarbeit: Ein virtuelles Audit-Office kann z. B. als zentraler Ordner dienen, in dem alle geforderten Unterlagen für Prüfer bereitgestellt werden. Kommentare und Fragen der Auditoren lassen sich dokumentieren und direkt den evidenzführenden Personen zuteilen.

Die Vorteile solcher Tools liegen auf der Hand: Effizienz, weil viele manuelle Dokumentationsschritte wegfallen; Transparenz, weil jederzeit der Echtzeit-Status der Compliance ersichtlich ist; und Nachvollziehbarkeit, da alle Aktivitäten protokolliert sind. Eine Studie von Docusnap (Anbieter einer IT-Dokumentationssoftware) betont, dass ohne automatisierte DORA-Compliance-Software die Vielzahl an Reports, Risikoanalysen und Auditnachweisen kaum effizient zu bewältigen sind. Insbesondere die Reportingpflichten und laufende Überwachung aller IT-Assets lassen sich händisch nur mit sehr hohem Aufwand erfüllen.

Viele dieser Tools lassen sich in bestehende Systeme integrieren – ob in Microsoft 365, SAP oder andere Umgebungen. Beispielsweise können Verträge aus Ihrem CLM-System mit Ihrer DORA-Kontrollbibliothek verknüpft werden, um automatisch zu prüfen, ob jede kritische Dienstleistung einen Vertrag mit den nötigen Klauseln hat. Auch eine Anbindung an SIEM-Systeme ist denkbar, sodass relevante Vorfälle direkt ins Compliance-Dashboard einfließen.

Kurzum: Digitalisierung hilft dabei, DORA-Compliance nicht als Papierübung, sondern als lebendigen Prozess zu gestalten. Ein einmal eingerichtetes Compliance-Tool spart Zeit, reduziert Fehler (z. B. vergessene Updates) und macht den gesamten Prozess audit-sicher. So können Sie und Ihr Team sich auf die inhaltlichen Verbesserungen konzentrieren, statt auf Verwaltungsaufwand.

.svg)